Abstract

Il ruolo della cyber security è tutt’ora considerato appannaggio di pochi iniziati. Invece si tratta di una disciplina comprensibile anche ad un pubblico non specialistico alla luce di una analisi razionale e non tecnica. Questo perché la cyber security non è soltanto una questione informatica e forse neppure per lo più. In questo articolo vogliamo indicare diverse ragioni a supporto di questa tesi, in particolare rispetto all’analisi di natura strategica. In fine, si cercherà di dare un inquadramento generale della cyber guerra all’interno della contesto della guerra contemporanea.

Vuoi leggere un libro sulla filosofia della guerra e sul volto della guerra contemporanea? Filosofia pura della guerra!

Struttura dell’articolo

1.Introduzione

2.Cyber security: una disciplina comprensibile

3. Concetti fondamentali della cyber security: condizioni (1-5) e la dualità della natura della cyber security

4. Condizioni di cyber sicurezza

5. Strategia, tattica e ingegneria

6. Considerazioni finali sulla cyber guerra: quanto se ne può trarre dallo stato attuale delle cose

1. Introduzione

L’attività cyber è indubbiamente una delle armi del futuro, sia rispetto alle attività offensive che difensive. E’ discutibile, invece, la tesi secondo cui la cyber war sarà la forma di guerra del futuro se con ʽguerraʼ vogliamo intendere non una particolare modalità di combattimento, ma l’insieme delle azioni di coercizione violenta operata da due o più decisori in lotta al fine di piegare l’uno la volontà dell’altro e viceversa. Tanto più discutibile è lasciarsi andare in considerazioni ancora più fantascientifiche in cui la cyber guerra dominerà i campi di battaglia. Se ciò non è fuori da ogni dubbio, almeno si tratta di una tesi, e non solo di un’opinione, che verrà discussa e analizzata nel proseguo dell’articolo.

Sulla cyber guerra si vanno componendo manuali e libri estremamente tecnici, però rimane controverso il suo ruolo rispetto alle attività di guerra vere e proprie. Ad esempio, in Rid [2011] si critica acutamente la plausibilità dell’attività cyber come univoca modalità del warfare, sia del presente che del futuro: essa non è un atto politico ma sostanzialmente un atto di sabotaggio, non viene mai rivendicata come atto di guerra (quindi non sembra assurgere ad atto da rivendicare da un punto di vista politico) mentre, in genere, se ne rifiuta la paternità e, in ultimo, l’attività cyber non intacca il fisico umano (non causa né danni fisici né mentali e, per il momento, neppure alle cose). L’idea piuttosto convincente di Thomas Rid è proprio che la cyber attività, compresa quella eminentemente offensiva, non è chiaramente legabile e legata alla politica, condizione che, sin da Clausewitz [1837], è riconosciuta stabilmente come necessaria (anche se non sufficiente) per discriminare la guerra da altri atti offensivi che, però, non sono guerra (ma sabotaggio, ad esempio).

Mentre Wang e Xiangsui [2001] considerano la cyber guerra come parte di uno degli innumerevoli volti della “guerra senza limiti” (per una analisi di questo Pili [2014]). Tuttavia, quello che emerge dall’analisi dei due colonnelli cinesi non è tanto il fatto che la cyber guerra sia un’attività di guerra esclusiva e a sé, quanto che fa parte di un ampio spettro di possibili volti che la guerra potrebbe assumere nei contesti della guerra senza limiti. In altre parole, non è chiaro se essa possa essere l’unico volto, in talune circostanze, ma di certo non nella maggioranza. Anche nel report della Joint [2013] emerge che l’attività cyber è affiancata ad altre forme di combattimento. La teoria e la prassi di questa forma di combattimento sembra, allora, essere sostanzialmente vincolata ad altre attività previste in guerra.

Una considerazione terminologica. Nel contesto della cyber security e della cyber war si usano anche in lingua italiana una serie interminabile di termini di lingua inglese. Noi siamo del parere una lingua debba poter usufruire di termini adeguati al suo lessico e debba prima prendere a prestito, ma poi sostituire, i termini delle altre lingue per denotare oggetti o relazioni che noi ancora non disponiamo nella nostra lingua. Per tale ragione, tenderemo a preferire i termini in italiano anche se potranno suonare leggermente strani. Ma il prezzo da pagare per questa stranezza mi sembra ben compensato dall’indipendenza terminologica e concettuale da altre lingue.

2. Cyber security: una disciplina comprensibile

Sarà bene, dunque, cercare di capire i limiti e l’estensione della cyber guerra. Innanzi tutto la cyber security (cyber sicurezza) è una nozione estremamente più vasta della cyber guerra. Infatti, non soltanto include il settore militare ma investe anche margini sempre più vasti del settore produttivo, energetico, distributivo, sociale, delle comunicazioni e delle telecomunicazioni. Inoltre, data la natura burocratica degli stati, la cyber sicurezza investe per intero lo spettro delle attività svolte dallo stato, visto che dai sistemi di sicurezza (polizia, carabinieri, guardia di finanza…) fino a giungere alle soglie dell’iscrizione agli esami all’ultima delle università si fa tutto su internet. Non solo, ma data la natura del cyber spazio, oggi è necessaria una sorveglianza oculata delle attività cyber da parte delle forze dell’ordine. Ad esempio, il controllo e la sorveglianza dell’attività dei membri dell’ISIS viene monitorata anche grazie ad analisti che si dedicano di studiare i tweeter del califfato islamico (per questa affascinante applicazione della scienza sociale alle piattaforme social informatiche si può utilmente guardare la conferenza tenuta dalla Brookings The Islamic State’s ideology & propaganda).

La comunicazione mediatica del XXI non ha eliminato niente o quasi niente di quanto esisteva in precedenza, ma l’ha progressivamente espanso con le nuove tecnologie dell’informazione: dal libro alla penna d’oca nulla ha cessato di esistere, ma oggi esistono sia il pc che la penna d’oca. Quello che è stato fatto è stato ampliare progressivamente la potenza di ciò che già esisteva, esattamente come la natura e la selezione naturale non fanno altro che aumentare la capacità di sopravvivenza degli individui mediante l’amplificazione progressiva di tratti benefici per la specie (per questo processo di selezione pseudonaturale sugli artefatti umani si può vedere Dennet [2000]). Una volta che si sono elaborati nuovi sistemi indipendenti dai vecchi, sono così proliferate nuove tecnologie che si sono integrate alle vecchie.

Il motivo principale per cui la penna d’oca continua ad esistere è che continuano ad esistere varie forme di immissione di informazioni manipolate dalla mente umana nel mondo, fenomeno ben noto in filosofia in cui alcuni teorici della filosofia della mente hanno concepito come una estensione della mente stessa nel mondo (per questo si può vedere Paternoster [2002], Nannini [2007], Di Francesco [2004]). Se la mente umana potesse fare a meno di scaricare continuamente informazioni per espandere le sue capacità di manipolazione dei simboli e di stoccaggio di pacchetti di informazione da poter reperire senza mantenerle (nell)a mente, non ci sarebbe alcuna utilità né nel computer né nella penna d’oca.

Ma il punto è proprio questo. La penna d’oca e il computer fanno esattamente la stessa cosa, anche se con modalità e potenza del tutto diversi: scaricano informazioni nel mondo, le rendono pubbliche mediante un linguaggio e rendono questo risultato a sua volta leggibile da chi l’ha composto (e non solo). Il risultato, allora, è che la sicurezza informatica (la cyber security) nasce dalla stessa esigenza per cui si nascondevano i documenti sensibili in casseforti. La logica è la stessa e l’esigenza è la stessa: si creano dei documenti in cui si infilano informazioni, quindi si prendono i documenti e li si mette dentro un oggetto che non può essere aperto senza una chiave o una serie di informazioni distinte da quelle del documento stesso.

Si potrebbe osservare che la cyber sicurezza è molto meno accessibile alla comprensione dei più rispetto alle vecchie casseforti, la cui intelligibilità era manifesta nel momento stesso in cui le si vedeva. E quindi questa tesi avrebbe come corollario il fatto che oggi la cyber sicurezza è molto meno controllabile rispetto alle vecchie e sicure casseforti. Eppure anche questo è un pregiudizio: non sono molti i campi in cui i pregiudizi regnano quanto nelle propaggini del mondo informatico (di cui nessuno sa o crede di conoscere i misteri). Il pregiudizio si disvela nella sua chiarezza nel momento in cui ci si chiede il reale funzionamento di una cassaforte: nessuno lo sa o non saranno molti di più di quanti conoscono i sistemi di programmazione. Anzi è molto probabile che per progettare una cassaforte siano richieste delle competenze ben superiori a quelle richieste per la programmazione di un software di media complessità, nella misura in cui tutti i giovani del XXI secolo possono accedere ai linguaggi di programmazione e a un personal computer di sufficiente potenza, mentre nessuno sa come e perché e con cosa si fanno le casseforti.

L’idea, dunque, è che alla base della cyber security non ci sia qualcosa di intrinsecamente nebuloso, situato al di là del limitato comprendonio dell’uomo medio. Al contrario, invece, i concetti fondamentali della cyber sicurezza (e poi, della cyber guerra) sono accessibili a tutti. L’apparato tecnico, senza dubbio, non è accessibile ai più né, tanto meno, al sottoscritto. Ma non è quello che conta perché al sottoscritto sfugge anche l’apparato tecnico-ingegneristico che rende possibile il funzionamento della cucina di casa, ma ciò non significa che non sia in grado di cucinare. Ciò che ci rende in grado di mangiare è molto diverso da ciò che ci rende in grado di cuocere il cibo, che è a sua volta molto diverso da ciò che rende possibile la diffusione del gas e dell’energia elettrica capaci di garantirmi le condizioni che garantiscono le condizioni per cucinare. E non si tratta di un gioco di parole.

3. Concetti fondamentali della cyber security: condizioni (1-5) e la dualità della natura della cyber security

Alla base della cyber guerra, come detto, c’è la cyber sicurezza. La cyber sicurezza è una nozione estremamente ampia perché, come detto, investe più o meno tutto quello che riguarda l’attività umana nelle società tardocapitalistiche del XXI secolo. E l’andamento del processo storico nel presente non sembra lasciare adito a dubbi circa l’importanza di questo settore nel futuro.

Per quanto riguarda la nozione di rischio rispetto all’attività cyber, vogliamo prima chiederci quale sarebbe l’optimum: procediamo prima da quanto vorremmo possibile per poi riconsiderare la natura di ciò che non vorremmo accadesse. Per questo caratterizziamo la nozione di sicurezza in funzione di qualcosa che non vorremmo né danneggiato né intaccato. In una parola, lo stato di interesse da difendere nel contesto cyber. Nel contesto cyber la risorsa strategica fondamentale è l’informazione. Come pure rispetto a quanto mettiamo nel cassetto dopo aver scritto con la penna d’oca, ciò che ci interessa difendere è quello che abbiamo conservato. Nel caso dell’attività cyber, si tratterà evidentemente di dati informatici.

Definiamo con ʽinformazioneʼ qualsiasi cosa grazie alla quale un soggetto cognitivo umano si forma una qualche idea sul mondo. Una immagine contiene informazione perché un uomo normale è in grado di leggere le informazioni in essa contenute. Un testo contiene informazione, perché un uomo è in grado di leggere il suo contenuto (sub conditione). Non si può fornire una caratterizzazione esaustiva dell’informazione banalmente perché si tratta di un concetto vago, che può variare in funzione dell’uso e del contesto. Nella nostra definizione il ruolo cruciale, di per sé, non è svolto dall’informazione ma dal fatto che una mente la possa leggere e interpretare correttamente: in sostanza ciò che rende l’informazione tale è la sua possibilità di trasformarsi in idea della mente umana, se trattata in modo adeguato.

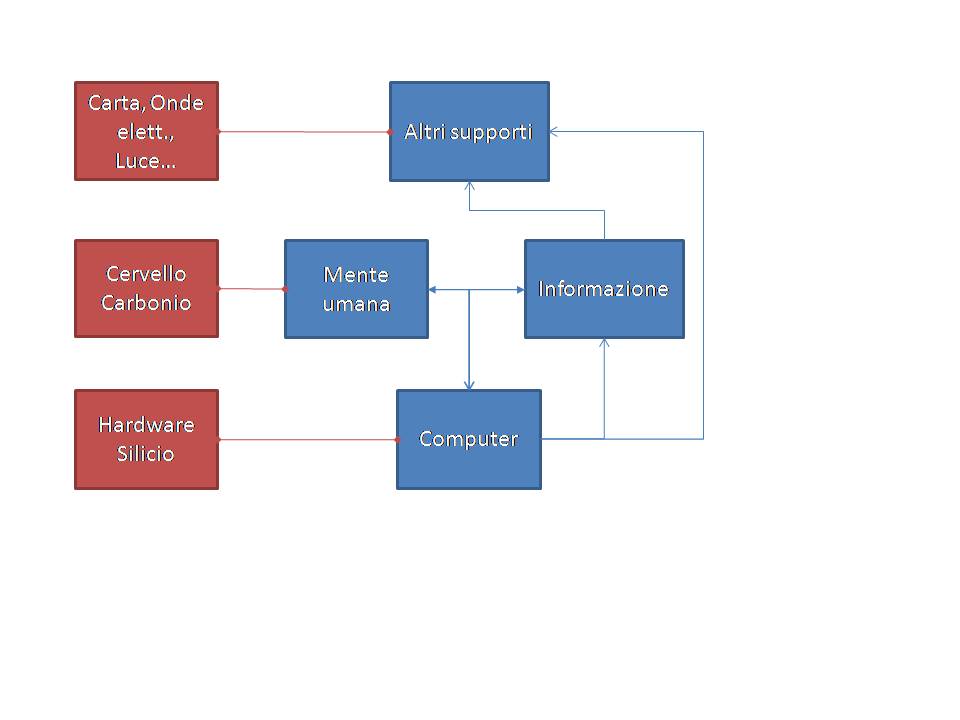

La cyber sicurezza si fonda su due cardini più uno (che vedremo tra poco): l’individuo umano capace di estrarre, leggere, manipolare e produrre simboli e, con essi, informazione e l’informazione stessa. Quindi abbiamo due risorse fondamentali che vincolano la finalità stessa dei desiderata della cyber security: uomini e informazioni. Le informazioni possono essere contenute o dentro la mente umana oppure fuori di essa. Se stanno fuori di essa, allora stanno in qualche supporto materiale in grado di conservarla (foglio di carta, foglio di word…). Quindi, ogni qualvolta si stocchi delle informazioni al di fuori della propria mente, queste informazioni (che non sono ciò che abbiamo in testa ma ciò che abbiamo tradotto nel mezzo materiale dalla testa) sono come il fluido rispetto al suo contenitore: assumono la forma di ciò che le ospita. Nel momento in cui ciò che ospita le informazioni è un computer, ecco che la nostra risorsa strategica diventa così indipendente dall’uomo e nasce immediatamente della sicurezza nel mezzo, in questo caso, nel mezzo informatico. Il computer è il terzo cardine della cyber security.

L’esigenza della sicurezza nasce nel momento in cui le informazioni possono uscire dalla nostra mente per diventare leggibili per un’altra e quindi poter diventare mezzi per la conoscenza di quest’altra. Per violare una mente umana ci sono vari sistemi, di cui i più antichi e i più illustri sono quelli del ricatto, della persuasione o della tortura etc.. Quando le informazioni non sono contenute nella mente umana (o non solo in una mente) il sistema di estrazione dipende dalla natura del mezzo materiale in cui sono inserite. Nel caso della cyber sicurezza ci si riferisce, dunque, al computer o in sistemi informatici di varia dimensione e composizione.  La modalità estrattiva di una risorsa dipende intrinsecamente dalla sua modalità di utilizzo, per tanto essa dipende dal sostrato materiale e dalla tipologia di funzione che essa svolgerà una volta estratta: un diamante verrà estratto e conservato in base alla natura del suo materiale e in funzione del suo utilizzo futuro (quindi, ad esempio, non possiamo usare tecnologie che distruggano il diamante nel processo estrattivo…). Allo stesso modo le informazioni contenute nei database.

La modalità estrattiva di una risorsa dipende intrinsecamente dalla sua modalità di utilizzo, per tanto essa dipende dal sostrato materiale e dalla tipologia di funzione che essa svolgerà una volta estratta: un diamante verrà estratto e conservato in base alla natura del suo materiale e in funzione del suo utilizzo futuro (quindi, ad esempio, non possiamo usare tecnologie che distruggano il diamante nel processo estrattivo…). Allo stesso modo le informazioni contenute nei database.

Vediamo ora tutto ciò che vorremmo preservato in sede di cyber security:

- Informazioni.

- Attività di estrazione, manipolazione e produzione delle informazioni.

- Protezione della riservatezza dei dati.

- Protezione dell’identità dell’utente.

- Protezione dell’utilizzo del sistema di manipolazione dei dati.

Si osservi che le condizioni 1-5 catturano i tre estremi della cyber sicurezza: informazioni-computer-uomo. Si faccia caso che tutte le cinque categorie non sono di per sé discriminatorie dell’attività cyber. Esse sono esattamente quanto desidereremmo avvenisse sempre rispetto alle informazioni che noi riteniamo sensibili per la nostra vita. Ritorniamo per un momento al famoso foglio di carta scritto con la penna d’oca in cui c’è scritto qualcosa di vitale, ad esempio un testamento. Di esso è fondamentale che si preservi l’informazione, dato che essa è ciò che vorremmo sia utilizzata addirittura dopo la nostra morte (cioè quando non la possiamo più difendere in prima persona). D’altronde, vogliamo anche che sia possibile estrarre, manipolare e produrre nuova informazione, nella misura in cui potremmo trovarci nella condizione di voler cambiare quanto scritto (ad esempio, vorremmo cambiare i beneficiari delle nostre ultime volontà…). Vorremmo anche che i dati fossero riservati, cioè accessibili solo agli autorizzati (il notaio o i legittimi eredi). Infatti, se si violasse (3), va da sé che i dati potrebbero venire estratti da persone che metterebbero a repentaglio la sopravvivenza stessa del documento e, quindi, anche la riservatezza dell’informazione fa parte dei nostri desiderata. D’altra parte è indispensabile che venga protetta l’identità dell’utente, nella misura in cui la violazione di questo requisito metterebbe a serio repentaglio sia (1) che soprattutto (2) (si pensi ad uno che si sostituisse a noi nella stesura del nostro testamento!). In fine, deve essere protetto anche il sistema di manipolazione dei dati (la condizione (5)): poter modificare quanto scritto con i giusti mezzi significa ipso facto manipolare le informazioni (e quindi si viola (1)) e mettere a repentaglio anche (2) e forse pure (3&4): nel caso del testamento equivarrebbe alla possibilità che morisse il notaio o avesse una malattia tale da renderlo incapace di modificare il testamento, all’occorrenza. La condizione (5) è la causa della confusione nella società civile tra sicurezza dell’informazione e sicurezza del computer, nella misura in cui si crede che la cyber sicurezza sia fondata esclusivamente dai programmi del computer. L’idea è che la garanzia della protezione dell’informazione dipenda solo dalla difesa dell’esclusività dell’utilizzo del mezzo. Il che è falso, appunto perché possiamo avere rispettato (5) ma non tutte le altre condizioni.

Ritornando al nostro diagramma e alla nostra concettualizzazione, ogni condizione serve a rimarcare la sicurezza di una certa componente della cyber security: la (1) ci dice che le informazioni sono un materiale strategico da conservare; mentre la (2) ci dice che bisogna conservare intatto anche il sistema in grado di conservare (1), cioè il computer; la (3) ci serve per garantire l’integrità dei dati, cioè la loro non diffusione mentre la (4) rimarca la necessità della sicurezza del capitale umano in contesto cyber e la (5) sottolinea che il mezzo stesso (il computer o software) sia mantenuto integro.

In sostanza, a quanto pare, la natura della cyber sicurezza è molto simile, se non identica alla natura della sicurezza informativa in senso ampio, in cui il ruolo umano gioca un ruolo determinante, molto più fondamentale, per certi aspetti, della realtà informatica. Questo è vero, ma con un limite: la natura dello strumento. La guerra è notoriamente distinta dalle altre attività di coercizione umane per via della natura violenta (su una parziale disamina di questo aspetto, si può vedere Pili [2014]). La cyber sicurezza non è diversa per concetto da altre forme di sicurezza (soprattutto per gli scopi), ed è estremamente simile alla sicurezza informativa. Tuttavia, va discriminata appunto per la natura del mezzo da altre forme e richieste di sicurezza, che la rende dunque distinta in tal senso: sempre di computer e reti informatiche bisogna trattare, nel momento in cui si parla di attività del cyber spazio.

Ad ogni modo, non è stato senza costrutto il fatto di aver individuato nella cyber sicurezza una sorta di doppia natura, in cui, da un lato, c’è l’uomo e, dall’altro la macchina. Infatti, questo ci consente di scivolare in modo disinvolto sul fatto più importante. Ogni attività che viola la cyber sicurezza può essere operata in entrambe le direzioni: tutto ciò che può essere dannoso si può ottenere o mediante l’attività umana diretta o mediante l’attività informatica (sempre attività umana ma mediata dal sistema informatico).

Per rubare le informazioni o cancellarle si può operare in due modi: si accende il computer e si eliminano i file o si rubano, oppure si entra dentro il computer di un terzo tramite appositi programmi e la rete e gli si rubano o cancellano i file. Oppure si danneggia fisicamente il computer. Il risultato è il medesimo. Stessa considerazione vale per le altre quattro condizioni di sicurezza. Ad esempio, si può rubare la password di un utente guardando le dita nel momento della digitazione, piuttosto che attivare particolari programmi capaci di monitorare quanto l’utente va digitando sul computer.

4. Condizioni di cyber sicurezza

Stando a quanto appena detto, la cyber sicurezza riguarda due piani abbastanza differenti ed è per questo, probabilmente, che essa risulta così difficile da comprendere nella sua essenza. Il primo è quello informatico, di cui si sopravvaluta l’importanza. Il fatto che si possa sopravvalutare qualcosa, non significa che questo qualcosa non sia intrinsecamente importante. Il problema è attribuirgli la giusta rilevanza.

Nel caso della cyber sicurezza i programmi in grado di attaccare un computer sono in rapida crescita, come dimostra Rid [2011] e che diversi stati investono ingenti risorse sui loro cyber apparati è una questione ben risaputa (come già si sapeva almeno sin da Chang, Billo [2004]). Inoltre, non soltanto il grado degli attacchi e della loro efficacia è in aumento, ma anche la sensibilità dei rischi ai quali andremo ad incorrere, qualora questi attacchi diventino invasivi su infrastrutture particolarmente sensibili, come il settore industriale ed energetico. Questo è stato testimoniato nella conclusione dalla eccellente conferenza di Jason Haeley [2013] Rethinking Series 2013-2014: Rethinking National and Cyber Security Policies.

Tuttavia non è possibile fare a meno di riconsiderare quanto detto sopra: se anche ammettessimo un sistema di difesa perfetto sia a livello hardware che software di un computer della nostra rete, saremmo ancora esposti ai rischi dovuti ai cattivi comportamenti umani, sia di natura volontaria che involontaria. Un utente sbadato che scrive le sue password su un foglio e che vengono lette e diffuse da una spia arriverebbe allo stesso risultato, piuttosto che di una persona che, per sbaglio, inciampa sui fili del computer e rovescia due postazioni danneggiando i computer.

Per tale ragione in Bayuk et Al. [2012], ma anche Caterina P. Morano in Cyber security, intrusion detection systems e intelligenza artificiale si sostiene il fatto che la cyber security si pianifica e si organizza sul doppio livello umano e cyber. In particolare la sicurezza diventa relativa al contesto, cioè agli scopi dei decisori e della loro attività: un’azienda piuttosto che una banca dati di un ospedale hanno entrambe bisogno di protezione, ma non sarà evidentemente fornita dagli stessi strumenti. Questo fatto ovvio passa inosservato perché si pensa che l’infrastruttura informatica sia tutta contenuta all’interno del pc, quando invece dipende da una molteplicità di fattori (connessioni intranet, internet, numero di utenti per computer, infrastruttura generale…) che non può essere data a priori. Non solo, ma non è neppure semplice fornire un taglio di quello che non deve essere considerato nell’infrastruttura. Dato il fatto che la piattaforma informatica è molto complessa per esistere e permanere nel tempo, anche quanto occorre per farla funzionare sarà a sua volta complesso. Per esempio, a seconda della dimensione dei problemi di sicurezza che possiamo considerare potremmo voler includere la sicurezza dei cavi di trasmissione delle informazioni, poi vorremmo considerare la sicurezza delle fonti energetiche che garantiscono il funzionamento delle piattaforme e così via. A seconda del tipo di sicurezza che vogliamo considerare, che sarà a sua volta in funzione della complessità di quanto vogliamo proteggere (una industria richiede differenti margini di sicurezza di un sito di silos nucleari).

La pianificazione di una sicurezza informatica non può che passare, allora, dagli usuali canali ben noti del sistema del comando e controllo. Per garantire un efficiente comando è indispensabile una profonda analisi strategica sui fini della propria infrastruttura e analizzarne i rischi razionalmente: non ogni rischio è equamente pericoloso né equamente probabile. Per mettere in pratica il livello strategico è indispensabile una accurata analisi tattica, che in questo caso coinvolge l’elemento computer. E’ a questo livello, per così dire ingegneristico e tecnico, che gli esperti di cyber security possono e devono dire la loro. Essi devono fornire gli strumenti per rendere possibile la pianificazione strategica. In fine, una volta che il livello strategico e il livello tattico sono stati elaborati, si passa all’applicazione (la policy) in sede operativa della pianificazione. Il complesso dell’analisi non può prescindere, dunque, da una pianificazione del sistema di sicurezza rispetto a (1) l’infrastruttura reale (composta di uomini e computer e anche altro, in base alle necessità di sicurezza) e (2) la sua struttura (sia rispetto ai suoi uomini che ai suoi computer), (3) i suoi fini.

5. Strategia, tattica e ingegneria

L’elaborazione della strategia in sede di cyber security e di cyber guerra, a mio avviso, non sarà mai una faccenda informatica. O comunque non soltanto e in ogni caso non con le tipologie di funzionalità rese disponibili dall’informatica.[1] Il motivo di questo fatto è già stato ampiamente illustrato, ma qui lo riprendiamo sotto un’altra angolatura.

Un prodotto informatico non è mai un fine in sé, esso è un artefatto la cui esistenza è dovuta ad uno scopo superiore: manipolare simboli, produrre simboli, estrarre simboli, condividere informazioni, difendere informazioni, aumentare la potenza della manipolazione, produzione ed estrazione simboli. In nessun caso sembra esserci il dubbio circa il fatto che quel che si fa a livello informatico sia niente di più di fornire una vasta e variegata gamma di mezzi per degli obiettivi più o meno chiari. Ma la natura di questi obiettivi non è fissata a priori e, quindi, non è né di natura informatica né l’informatica ci dirà mai perché prendere o non prendere una certa decisione. L’economia ci dice come spendere i nostri soldi, non perché farlo e non certamente perché vorremmo averne di più: le preferenze nella scelta economica sono le premesse stesse delle scelte dei decisori e sono vincolate solo da parametri formali ma non sostanziali. Allo stesso modo l’informatica non dice quali siano gli obiettivi della strategia ma come questi possono (se possono) essere raggiunti.

Chiunque abbia elaborato degli artefatti informatici, dal più semplice al più complesso, sa che il primo passo consiste nella definizione degli obiettivi che si vogliono raggiungere dalla piattaforma informatica, quale che sia. La sua natura sarà direttamente in funzione del fine. Una volta fissato l’obiettivo, si fissano degli obiettivi intermedi, che sono a loro volta atti alla definizione delle modalità di intervento. Ad esempio, un sito internet di divulgazione scientifica ha come primo scopo definito quello di essere una sorta di rivista informatizzata. Il secondo passo sarà la definizione più puntuale dei modi attraverso cui si vuole mostrare il contenuto: definizione delle categorie, dei sistemi di cerca, la tipologia del carattere, la dimensione dei comparti, l’eventuale presenza di immagini, la qualità dello sfondo, chi sono gli utenti, quanti e quali gradi di accessibilità ci sono, etc.. Una volta operata la selezione dell’obiettivo generale si fissano gli obiettivi intermedi. Solo a questo punto la parte informatica diventa realmente rilevante e insostituibile.

L’esperto del cyber, sia esso o meno di sicurezza, deve fare quanto richiesto per riuscire a garantire il raggiungimento degli obiettivi strategici. Il suo obiettivo, dunque, è quello di fornire i giusti strumenti per gli obiettivi, i quali possono anche essere ripensati in funzione di quanto vien detto in sede di pianificazione tattica: i costi sono eccessivi, la manodopera richiesta è eccedente o inferiore alle necessità etc.. In soldoni, l’esperto del cyber è prima di tutto un tattico e si occupa e si deve occupare principalmente di questioni tecniche o risolvere i dubbi degli strateghi circa l’operabilità delle loro scelte.

Tuttavia, ancora una volta, la grande strategia è operata al di fuori e non nel contesto cyber. Sia in senso ampio e sia in senso stretto: in senso stretto la strategia riguarda ciò che il cyber esperto deve fare; in senso ampio la strategia dà le indicazioni di cosa si vuole ottenere al di là di quanto capita nel cyber spazio. Ad esempio, la strategia di composizione di un sito internet in senso ampio ci dice cosa si vuole che gli utenti facciano e come si spera interagiscano con la piattaforma, mentre in senso stretto la strategia del sito internet deve fornire limiti e possibilità agli esperti di cyber.

Nell’operazione di definizione dei mezzi consiste la gran parte della discussione, nella misura in cui l’obiettivo stesso della grande strategia può prevedere la presenza di più ruoli che discriminano le attività di lavoro previste. Ad esempio, nello sviluppo di un sito di una rivista bisogna pensare alla parte grafica in senso stretto, cioè non al layout informatico, ma a come sarà la grafica generale (colori, forme, dimensioni, immagini…). Per fare un lavoro ben fatto, probabilmente non sarà sufficiente un buon informatico, ma una collaborazione tra un tecnico di informatica ad alto livello e un designer specializzato in grafica, i quali a loro volta dovranno sentirsi vincolati agli obiettivi della grande strategia, precedentemente definita.

Sia detto che quanto diceva Sun Tzu circa il Tao, cioè che gli eserciti vittoriosi condividevano dal generale all’ultimo uomo lo scopo (la retta via, cioè il Tao), rimane vero anche in campo informatico. Tanto più nel contesto della politica applicativa (policy) elaborata dopo la fase di pianificazione tattica, quando si passa al livello operativo. Condividere lo scopo e le ragioni per cui si vuole ottenere un certo risultato è imprescindibile per un lavoro di qualità. Infatti, senza questa condivisione delle ragioni si rischia di perdersi ciascuno nel proprio ambito, mentre per una efficiente attività cyber è richiesto un alto grado di integrazione, più o meno come in alti settori in cui personale tanto diverso deve trovare un punto di comunione per essere efficiente.

Tuttavia, ed è un punto importante, nell’attività cyber questo risulta tanto più importante perché gli effetti sono immediati: una disfunzione di pochi secondi, un ritardo piuttosto che una divergenza di vedute possono causare il collasso di una piattaforma intera o creare delle disfunzioni sensibili nel sistema. Ragione per il quale si usano sistemi di ridondanza nei sistemi informatici più elaborati che possono prevedere solo altri calcolatori o altri software, piuttosto che la presenza di una tecnologia doppia e distinta (ridondanza sia quantitativa che qualitativa). Nel mondo dell’informatica il fattore tempo domina rispetto alla generazione degli effetti, mentre il fattore spazio domina rispetto al potere di controllo e influenza delle piattaforme su cui si vuole puntare. In questo la cyber guerra ricorda molto la guerra rivoluzionaria perché in entrambe la posta in gioco non è l’annullamento dell’avversario quanto la conversione della massa della popolazione dalla propria parte (sulla guerra rivoluzionaria si può utilmente leggere Gagliano [2015]). Il fattore tempo, invece, è fondamentale rispetto al fatto che il rallentamento o il blocco del sistema può comportare dei risultati catastrofici proprio perché la massa di utenti può spostarsi verso sistemi informatici concorrenti e allontanarsi più o meno definitivamente dal vecchio.

In conclusione, dunque, l’attività cyber è estremamente complessa perché richiede la giusta interazione tra diversi ruoli il cui aspetto puramente informatico è centrale ma non esclusivo. Esso risulta come un corpo senza testa qualora cessi di esistere la giusta elaborazione strategica e la coordinazione con figure collaterali che servono ad amplificare la precisione degli obiettivi e l’elaborazione dei mezzi. Sia detto, comunque, che non ha importanza come l’elaborazione strategica venga fatta, sia essa un’attività collegiale e orizzontale piuttosto che puramente verticale, come non ha importanza che lo stratega sia un cyber esperto, quanto il fatto che le due forme e tipologie di elaborazione siano nettamente distinte.

Quanto fin qui detto, dunque, mostra sostanzialmente due caratteristiche della cyber attività: la prima è che essa valorizza la qualità del personale umano quanto mai, essendo questo difficilmente sostituibile e non automatizzabile circa i compiti fondamentali della strategia e degli aspetti non tecnici; la seconda è che le leggi pure della guerra valgono tanto più in questo contesto, in cui grandi interessi condivisi e interessi divergenti continuano a fornire la logica di fondo del combattimento vero e proprio, che cambia la natura dei mezzi ma non della logica.

6. Considerazioni finali sulla cyber guerra: quanto se ne può trarre dallo stato attuale delle cose

Sin qui ci siamo concentrati per lo più sulla nozione di cyber security e sull’attività cyber variamente intesa. Mentre ora è arrivato il momento di chiudere sul tema della cyber guerra. Per il momento le tesi di Thomas Rid [2011] sembrano reggere la prova del tempo. La cyber guerra non sembra ancora dover giungere così rapidamente come sembra o come potrebbe sembrare, nella misura in cui essa non può ottenere alcun vantaggio strategico concreto: non può distruggere infrastrutture, non può distruggere la massa combattente del nemico e di certo non può mantenere il controllo di un territorio di qualsiasi dimensione e tipologia. Tutto quello che si può fare è rallentare la piattaforma informatica in modi del tutto simili alle intossicazioni o agli inganni che i servizi di spionaggio e controspionaggio portavano avanti tempo addietro (su questo tema di grande interesse Gagliano [2014]). In altre parole, la guerra non sarà solo né per lo più ma anche una cyber guerra.

La realtà, infatti, è che non si cambia un sistema umano (cioè un sistema complesso di mezzi per raggiungere un certo fine) solamente con una tecnologia. Quando gli uomini scoprirono la vela non abbandonarono i remi. Né l’età della pietra è finita perché sono finite le pietre. Quando gli uomini scoprirono i cannoni non lanciarono a terra i pugnali e le spade. Piuttosto si assiste ad una compresenza delle varie tipologie di armi e alla loro sempre più relativa perdita di importanza specifica. Molto correttamente, infatti, Wang e Xiangsui [2001] mettevano in luce il fatto che i sistemi di arma del presente non hanno sostituito quelli del passato, ma si sono progressivamente integrati. In questo senso penso sia corretto interpretare la cyber attività nei contesti di guerra e nei teatri operativi: essi aggiungono nuove tecnologie per i soliti scopi (comunicazione, sistemi di puntamento, difesa di questi, etc.) ma non inventano molto di nuovo. Anche se quel poco non è da sottovalutare perché, a sua volta, genera un nuovo circolo produttivo in sede tecnologica che va ad ampliarsi progressivamente.

Più che la cyber guerra è la cyber security a giocare un ruolo sempre più importante, nella misura in cui la suddetta integrazione dei mezzi richiederà sempre più l’intervento massiccio delle strumentazioni informatiche. Quindi i rischi non sono dovuti tanto alla natura esclusivamente militare ma, piuttosto, al doppio uso dell’informatica: è il settore pubblico e privato a rischiare maggiormente perché è quello i cui mezzi economici e tecnici sono di gran lunga inferiori e a livello culturale molto arretrati. In Italia, ad esempio, la sicurezza informatica non è avvertita nel giusto modo. A parte gli specialisti di settore, la società civile non si rende conto dei rischi e dei pericoli di una cattiva gestione dell’attività informatica a tutti i livelli. Le idee in tal senso sono due possibili: (a) si sottovaluta l’importanza e la delicatezza delle attività nel cyber spazio (ad esempio, stupito del fatto che molti mettono le informazioni più personali pubblicamente su facebook e senza nessuna coercizione, ho chiesto in giro e sembra che la privatezza, tanto rivendicata inopportunamente in ogni circostanza, venga ignorata in questo contesto perché tutti sono convinti che nessuno si interesserà a loro); (b) si ritiene che una la sicurezza informatica sia appannaggio di una casta sacerdotale che ci difende dagli abusi. In un caso, si obliterano i rischi per non doversi prendere l’impegno di prepararsi adeguatamente; mentre nel secondo caso si rinuncia a capire per rimettersi nelle mani di fantomatici esperti. Il risultato è che siamo esposti continuamente ad un basso tasso di alfabetizzazione informatica, deleteria in fatto di cyber security.

In conclusione, allora, quello che vorremmo sottolineare è che la cyber guerra non è il nostro maggiore rischio, quanto la mancanza di coscienza critica nelle attività cyber, le quali sono e saranno sempre più trainanti di ampi strati del tessuto della produzione e della comunicazione. Inoltre, oggi si assiste ad una momentanea situazione di transizione in cui vecchi sistemi obsoleti continuano a vivere per tradizione ed inerzia. Ma il trend della storia è chiaro: la cyber attività sta andando a ritagliarsi uno spazio sempre più grande nel settore dell’informazione, del commercio e delle attività sociali. Chiunque oggi voglia imporsi sia a livello regionale che globale non può fare a meno di avere una cultura e una pratica di vita chelo guidi nelle attività cyber, anche senza che diventi un tecnico. Ma oggi la vittoria passa attraverso il computer e il web. E dobbiamo farci tutti i conti. Meglio saperlo da subito prima di diventare anzitempo dei fossili.

Consigliamo questa analisi eccellente di Alessandro Politi, analista ed esperto del settore della sicurezza e di geopolitica.

Bibliografia

Bayuk et. Al., [2012], Cyber Security Policy Guidebook, Wiley, Hoboken, New Jersey.

Billo C., W. Chang, [2004], Cyber Warfare An Analysis of the Means and Motivation of selected States, Dartmouth College.

Dennett D., [2000], La mente e le menti, Rizzoli, Milano.

Di Francesco M., [2004], Filosofia della mente, SWIF, Bari.

Gagliano G., [2014], Deception Disinformazione e propaganda nelle moderne società di massa, Fuoco Edizioni, Rende (Cs).

Gagliano G., [2015], Guerra rivoluzionaria La controinsurrezione nel pensiero strategico francese, Fuoco Edizioni, Rende (Cs).

Joint [2013], Cyberspace Operations, Joint Publication 3-12 (R).

Mele S., Le best practice in materia di cyber security per le PMI, www.sicurezzanazionale.gov.it

Morano C., “Cyber security, intrusion detection systems e intelligenza artificiale”, www.sicurezzanazionale.gov.it.

Nannini S., [2007], L’anima e il corpo. Introduzione alla filosofia della mente, Laterza, Roma-Bari.

Paternoster [2002], Introduzione alla filosofia della mente, Laterza, Roma-Bari.

Pili G., [2014], “Guerra senza limiti. Analisi sul concetto di arma alla luce della “guerra senza limiti” nell’interpretazione di Qiao Liang e Wang Xiangsui“, www.scuolafilosofica.com, http://centrostudistrategicicarlodecristoforis.com/.

Pili G., [2014b], L’eterna battaglia della mente Scacchi e filosofia della guerra, Le due Torri, Bologna.

Rid T., [2011], “Cyber War Will Not Take Place”, Journal of Strategic Studies.

Sun Tzu, L’arte della guerra, Mondadori, Milano.

Wang L., Xiangsui [2001], Guerra senza limiti, LEG, Gorizia.

Materiali video consigliati

Haeley J., [2013], Rethinking Series 2013-2014: Rethinking National and Cyber Security Policies https://www.youtube.com/watch?v=jEWCQDNo5JA

Bunzel et. Al., [2015], The Islamic State’s ideology & propaganda, Brookings, https://www.youtube.com/watch?v=-Coyrop8G2s

[1] Anzi, ci sono delle buone ragioni per credere che questo livello rimarrà umano sin tanto che il rapporto uomo-macchina sia tale per cui la capacità di avere scopi e discriminare mezzi in base al contesto sia asimmetricamente improntato dalla parte dell’uomo.

Be First to Comment